CA-certificaten G4

Uitfasering Public G3 en Private G1 hiërarchie van Zorg CSP

Deze informatie is bedoeld om veelgestelde vragen te beantwoorden die te maken hebben met het uitfaseren van de zogenaamde publieke G3 hiërarchie en Private G1 hiërarchie van de Zorg CSP. Dit is de huidige generatie van CA-certificaten waaronder UZI-register en ZOVAR certificaten uitgeeft. Deze informatie is gericht aan ICT-leveranciers.

Het CIBG geeft in de huidige situatie UZI-passen uit onder de Publieke G3 hiërarchie van PKIoverheid en geeft servercertificaten uit onder de Private G1 hiërarchie van PKI overheid. De einddatum van deze beide hiërarchieën is 12 november 2028. Vanwege de geldigheidsduur van 3 jaar moeten UZI-passen en servercertificaten vanaf 12 november 2025 daarom onder nieuwe CA-hiërarchieën worden uitgegeven. Dit betekent dat u uiterlijk in oktober 2025 de benodigde aanpassingen gedaan moet hebben om de nieuwe CA-hiërarchieën mogelijk te maken.

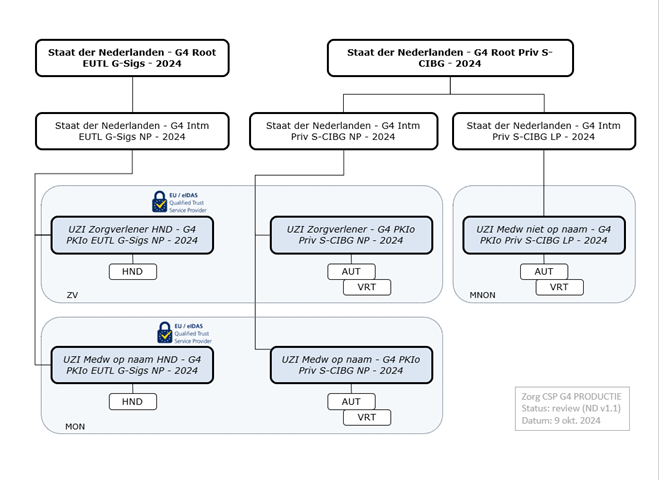

Figuur 1 Nieuwe CA hiërarchie passen geeft het nieuwe CA-model weer voor de productieomgeving van de Zorg CSP. De naamgeving (subject.CommonName in de betreffende CA certificaten) van de CA’s is conform figuur 1. De naamgeving is Case Sensitive. De CA’s die de certificaten ondertekenen, zijn cursief en lichtgrijs weergegeven.

Toelichting bij Figuur 1 Nieuwe CA hiërarchie passen (G4):

Voor de volledigheid zijn ook de verschillende typen certificaten opgenomen:

- AUT: Authenticiteitcertificaat;

- VRT: Vertrouwelijkheidcertificaat;

- HND: Handtekeningcertificaat.

Met een stippellijn en arcering is aangegeven welke eindgebruikercertificaten en TSP CA certificaten op een bepaald pastype staan:

- ZV: Zorgverlenerpas;

- MON: Medewerkerpas op naam;

- MNON: Medewerkerpas niet op naam.

Om overlappende normenkaders en bijbehorende compliance risico’s zoveel mogelijk te voorkomen, is bij de PKIoverheid G4 omgeving een differentiatie in Root CA’s doorgevoerd. Voor CIBG zijn relevant:

- een generieke Private Root CA voor servercertificaten;

- specifieke Private Root CA’s voor uitgifte van niet gekwalificeerde certificaten binnen diverse branches zoals de zorgsector;

- een generieke Private Root CA voor eIDAS gekwalificeerde certificaten.

Vanuit Logius is er dus gekozen om een aparte (generieke) hiërarchie aan te maken voor de eIDAS gekwalificeerde elektronische handtekening certificaten. Voor het authenticiteit en vertrouwelijkheidscertificaat is er een aparte, CIBG specifieke, private hiërarchie gemaakt. De persoonlijke UZI-passen (Zorgverlenerpas en Medewerker pas op naam) bevatten daarom straks certificaten van twee hiërarchieën.

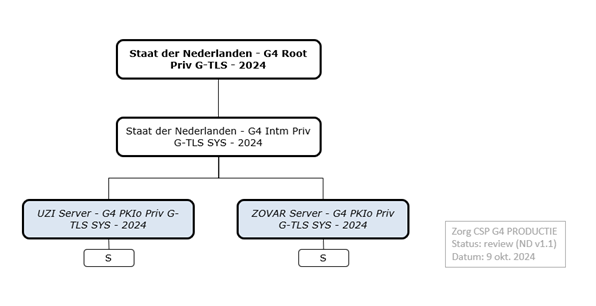

Voor servercertificaten verandert er weinig in de G4 architectuur. Er blijft een generieke Private Root CA in gebruik waaronder ook de commerciële TSP’s servercertificaten uitgeven. Het enige verschil is dat de ‘Staat der Nederlanden - G4 Root Priv G-TLS - 2024’ technisch beperkt is tot uitgifte van TLS/Servercertificaten.

Figuur 2 Nieuwe CA hiërarchie Servercertificaten geeft het nieuwe CA model weer voor de productieomgeving van de Zorg CSP voor servercertificaten. De naamgeving (subject.CommonName in de betreffende CA certificaten) van de CA’s is conform figuur 2. De naamgeving is Case Sensitive. De CA’s die de certificaten ondertekenen, zijn cursief en lichtgrijs weergegeven. De S staat voor Servercertificaat.

Bij invoering zijn de volgende zaken gewijzigd in het CA-model:

- Gewijzigde algoritmen en sleutellengte (zie voor details de volgende vraag)

- Uitgifte van certificaten voor passen gaat van één publiek vertrouwde CA hiërarchie (oud) naar twee private CA hiërarchieën (nieuw).

- In Medewerker niet op naam passen vervalt de (optionele) mogelijkheid om een afdelingsnaam op te geven. Logius staat het gebruik van dit specifieke veld (subject.organizationalUnitName) onder de G4 hiërarchie niet meer toe.

Ja, er zijn de volgende wijzigingen:

Gewijzigd algoritme voor ondertekening.

De G4 hiërarchie gebruikt de volgende algoritmen: de RSASSA-PSS variant van het RSA algoritme met als parameters het SHA512 hashing algoritme en de Mask Generator Function 1 (MGF1).

- Gewijzigde sleutellengte publieke sleutels UZI-passen

Met de ingang van de nieuwe hiërarchie wordt ook een verhoging van de sleutellengte van de publieke sleutels die zijn opgenomen in de passen beoogd. Deze sleutellengte gaat omhoog van 2048 bits RSA naar 4096 bits RSA. De aanleiding is een aanscherping van beveiligingsrichtlijnen. De bestandsgrootte van de certificaten en ondertekende berichten zal hierdoor ook toenemen. Het is mogelijk dat verouderde kaartlezers niet compatibel zijn met deze nieuwe sleutellengte en u deze kaartlezers moet vervangen. Voor 4096 bits RSA sleutels is ondersteuning van de kaartlezer voor zogenoemde extended APDU’s conform de de ISO7816-4 standaard vereist. De kaartlezers die in de jaren t/m 2012 kosteloos zijn verstrekt in het kader van de subsidieregeling LSP / EPD zijn hiervoor bijvoorbeeld niet geschikt. U kunt in hoofdstuk 8.1 van de releasedocumentatie nagaan of uw kaartlezer voldoet.

NB: voor servercertificaten is de vereiste sleutellengte reeds 4096 bits RSA sinds 1 december 2021. - Overige aanpassingen

Tot slot zijn er kleine wijzigingen doorgevoerd in de certificaatprofielen om te voldoen aan het actuele normenkader. Deze zijn in detail beschreven in het ‘CA model, Pasmodel, Certificaat- en CRL-profielen Zorg CSP’ document zoals gepubliceerd op de website. Een van de wijzigingen is bijv. dat er nieuwe policyIdentifiers zijn opgenomen.

Alle CA-certificaten zijn inmiddels gepubliceerd op https://cert.pkioverheid.nl

De relevante downloadlinks zijn ook opgenomen in de onderstaande tabel.

Tabel 1 Levensduur nieuwe CA Hiërarchie G4 EUTL gekwalificeerde handtekening (t.b.v. passen)

|

Certificaat |

Naam |

Geldig tot |

|

Stamcertificaat |

20-05-2039 |

|

|

Intermediate CA certificaat |

19-05-2039 |

|

|

TSP CA certificaten |

18-05-2039 |

|

|

Eindgebruiker certificaat |

Ongewijzigd: 3 jaar (of uiterlijk tot einde geldigheid ondertekenend TSP CA certificaat.) |

- |

Tabel 2 Levensduur nieuwe CA hiërarchie CIBG Private (t.b.v. passen)

|

Certificaat |

Naam |

Geldig tot |

|

Stamcertificaat |

20-05-2039 |

|

|

Intermediate CA certificaat |

19-05-2039 |

|

|

TSP CA certificaten |

18-05-2039 |

|

|

Intermediate CA certificaat |

19-05-2039 |

|

|

TSP CA certificaten |

18-05-2039 |

|

|

Eindgebruiker certificaat |

Ongewijzigd: 3 jaar (of uiterlijk tot einde geldigheid ondertekenend TSP CA certificaat.) |

Tabel 3 Levensduur nieuwe CA hiërarchie G4 Private TLS (t.b.v. servercertificaten)

|

Certificaat |

Naam |

Geldig tot |

|

Stamcertificaat |

20-05-2039 |

|

|

Intermediate CA certificaat |

19-05-2039 |

|

|

TSP CA certificaten |

18-05-2039 |

|

|

Eindgebruiker certificaat |

Ongewijzigd: 3 jaar (of uiterlijk tot einde geldigheid ondertekenend TSP CA certificaat.) |

Vanwege eerdere aanscherpingen binnen de regels van het CA/Browser forum is in 2023 besloten om de ondersteuning voor het de functionaliteit voor het beveiligen van e-mail (emailEncryption) in de UZI-passen stop te zetten. Het betreft de ondersteuning voor Secure/Multipurpose internet Mail Extensions (S/MIME). Daarmee verviel tevens een belangrijke reden om gebruik te willen blijven maken van een publiek vertrouwde root CA. Omdat de private root CA’s van PKIoverheid niet onder de eisen die browserpartijen stellen vallen, is het mogelijk om op sommige punten af te wijken van de eisen die de browserpartijen stellen. Bij een specifieke doelgroep (zoals de zorgsector) biedt dit meer flexibiliteit en mogelijkheden tot maatwerk.

Ja, deze vallen ook onder het toezicht van Logius en onafhankelijke certificering. Het wordt technisch en procedureel op dezelfde manier beheerd als de publiek vertrouwde hiërarchie. Het enige verschil is dat de formele procedures niet zijn uitgevoerd voor opname van het stamcertificaat in operating systemen en in browsers. Dit kan omdat de Private omgeving specifiek bedoeld is voor certificaten die in gebruik zijn in een semi-gesloten ecosysteem, zoals de zorgsector.

De officiële gegevens van de stamcertificaten zijn gepubliceerd in de Staatscourant.

Hieronder zijn ook nog de fingerprints opgenomen.

Tabel 4 Fingerprints stamcertificaten / Root CA's

|

Naam CA |

SHA-1 en SHA256 thumbprints CA certificaat |

|

Staat der Nederlanden - G4 Root EUTL G-Sigs - 2024 |

6855279332eed73286b086425cf8c349db508c53 5C8CAE4CDBC0DE389310DE0FE5A9A52133B74C2D20A806689417AE6682979474 |

|

Staat der Nederlanden - G4 Root Priv S-CIBG - 2024 |

4deddb47eb3a1628085a00643d288985ab937ae1 CA54D3B8B32A8A1ECE9E0BB5DEC603F982A8FB8D693F9B2EBC22297FE7059BFD |

|

Staat der Nederlanden - G4 Root Priv G-TLS - 2024 |

78f350b231f38c7fe905403313779b08fa2a27cb 4411F67D3D7F4F49D34FF8862249DE0D6692ADC92DF0855FB1DD67A169800484 |

Ja, deze blijven bruikbaar tot het einde van de geldigheidsduur waarvoor ze zijn uitgegeven.

Bij de aanvraag van passen en servercertificaten verandert niets.

Wij informeren u zodra wij een nieuwe testomgeving hebben die representatief is voor de nieuwe productieomgeving. Vanaf dat moment komen er testmiddelen beschikbaar voor het testen van applicaties. Dit geldt voor UZI-testpassen, UZI-testservercertificaten en ZOVAR-testservercertificaten. Naar verwachting is dit in Q2 2025.

Dit zal uiterlijk in november 2025 zijn. Wij informeren u hierover via de websites van UZI, ZOVAR en SBV-Z. Dit geldt voor alle UZI-passen, UZI-servercertificaten en ZOVAR-servercertificaten. Na november 2025 is er geen uitgifte meer mogelijk onder de huidige hiërarchie.

LET OP: Vertrouwende partijen moeten tijdig hun systemen aanpassen, anders lopen de gebruikers risico op onbeschikbaarheid van zorgcommunicatie als zij nieuwe UZI-middelen in gebruik nemen die na 1 november 2025 zijn verstrekt.

De kosten blijven gelijk, de prijs van een UZI-pas is €255 en van een servercertificaat €450.

Dit moet u zelf nagaan. Voor het vertrouwen van de nieuwe CA hiërarchieën is een configuratie wijziging noodzakelijk; u moet de nieuwe CA certificaten toevoegen aan de zogenaamde ‘certificate trust store’ die uw systeem gebruikt. Daarnaast dient u te testen of u systeem om kan gaan met de wijzigingen in gebruikte algoritmen en de vergrote sleutellengte op de UZI-pas. Met testmiddelen moet vastgesteld worden of de applicatie ook daadwerkelijk overweg kan met de nieuwe certificaatprofielen en de wijzigingen in algoritme en sleutellengte.

U kunt in hoofdstuk 8.1 van de releasedocumentatie nagaan of uw kaartlezer voldoet. U dient ook te testen of u systeem en kaartlezer om kan gaan met de wijzigingen in gebruikte algoritmen en de vergrote sleutellengte op de UZI-pas. Het is mogelijk dat verouderde kaartlezers niet compatibel zijn met deze nieuwe sleutellengte en u deze kaartlezers moet vervangen. Voor 4096 bits RSA sleutels is ondersteuning van de kaartlezer voor zogenoemde extended APDU’s conform de de ISO7816-4 standaard vereist. Ook vanwege ouderdom en mechanische slijtage van contacten adviseren we om verouderde kaartlezers, zoals verstrekt in het verleden in het kader van de subsidieregeling EPD, te vervangen.

Bij de overgang naar De zorgidentiteit, oftewel het Dezi-register is er een duale periode voorzien, waarbij er nog steeds UZI-middelen uitgegeven worden. Om gedurende deze periode nog continuïteit van de bestaande UZI-middelen en ZOVAR-servercertificaten te kunnen bieden, is het noodzakelijk om nog nieuwe CA-hiërarchieën te implementeren. Meer informatie over De zorgidentiteit en de bijbehorende tijdslijn vindt u op de website www.dezi.nl

Onze contactgegevens vindt u op de contactpagina.